| Rapport de vulnérabilité |

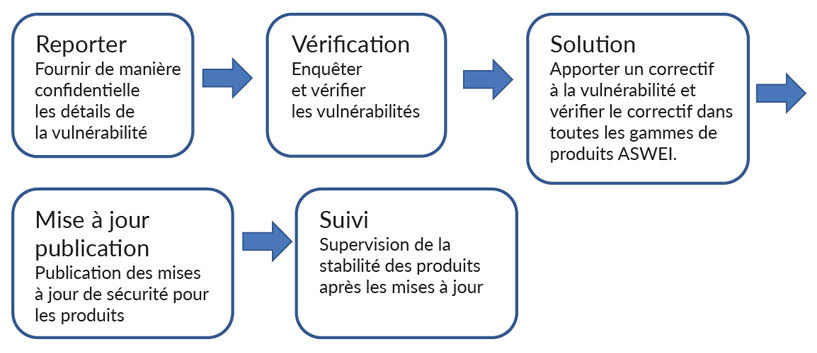

Processus de réponse et de divulgation des vulnérabilités

Rapport de vulnérabilité

Vous pouvez signaler les failles de sécurité que vous trouvez de la manière suivante

Email

Safety@solplanet.net

Soumettre des vulnérabilités en ligne

Délai de réponse

Nous procéderons à une vérification dans les 3 jours ouvrables suivant la réception du rapport et effectuerons une évaluation initiale. L’évaluation sera achevée dans les 7 jours ouvrables, et la vulnérabilité sera corrigée ou un plan de remédiation sera élaboré.

Les vulnérabilités à risque critique seront corrigées dans les 7 jours ouvrables suivant la fin de l’évaluation. Les vulnérabilités à risque élevé et moyen seront corrigées dans un délai de 30 jours ouvrables. Les vulnérabilités à faible risque seront corrigées dans un délai de 180 jours ouvrables. Veuillez noter que certaines vulnérabilités dépendent de l’environnement ou du matériel. Le temps de réponse final sera déterminé en fonction de la situation réelle.

Cycle d’assistance aux mises à jour de sécurité des produits

Pour protéger ses clients, AISWEI fournira au moins 3 ans de support de mise à jour de sécurité pour les produits IOT. Si vous pensez avoir découvert une faille de sécurité ou de confidentialité affectant l’équipement, les logiciels, les services ou les serveurs web d’AISWEI, veuillez nous le signaler. Nous invitons toute personne à signaler des problèmes, y compris les chercheurs en sécurité, les développeurs et les clients. AISWEI corrigera rapidement et soigneusement les failles de sécurité de ses produits.

Critères d’évaluation du niveau de vulnérabilité

Les anomalies suivantes ne sont pas des vulnérabilités :

1. Les bugs qui n’impliquent pas de problématiques de sécurité. Y compris, mais sans s’y limiter, les défauts fonctionnels des produits, les pages web déformées, les styles confus, la traversée de répertoires de fichiers statiques, la compatibilité des applications et autres défauts.

2. Vulnérabilités qui ne peuvent pas être exploitées. CSRF sans opérations sensibles, fuite d’informations anormales sans signification, fuite d’adresse IP/de nom de domaine sur l’intranet.

3. Autres difficultés qui ne peuvent refléter directement l’existence de vulnérabilités. Y compris, mais sans s’y limiter, les problèmes qui ne sont que des suppositions.

Vulnérabilités à faible risque :

1. Les vulnérabilités qui peuvent avoir un certain impact mais qui ne peuvent pas obtenir directement les autorisations du dispositif et affecter la sécurité des données, telles que : la divulgation d’informations non importantes, la redirection d’URL, les vulnérabilités de sécurité XSS difficiles à utiliser, les vulnérabilités CSRF courantes.

Opération ordinaire non autorisée. Y compris, mais sans s’y limiter, les références directes incorrectes à l’objet.

3. Défauts de conception logique courants. Y compris, mais sans s’y limiter, le contournement du code de vérification par SMS, le contournement de la vérification par courrier électronique.

Vulnérabilités à risque moyen :

1. La vulnérabilité liée à l’obtention directe d’informations sur l’identité de l’utilisateur. Y compris, mais sans s’y limiter, les vulnérabilités XSS stockées ;

2. Failles dans les opérations de texte arbitraires. Y compris, mais sans s’y limiter, toutes les opérations de lecture, d’écriture, de suppression, de téléchargement et autres opérations sur les fichiers ;

3. Accès non autorisé. Y compris, mais sans s’y limiter, la modification des données de l’utilisateur et l’exécution d’opérations par l’utilisateur en contournant les restrictions ;

Vulnérabilités à haut risque :

1. Vulnérabilité de l’obtention directe des autorisations du serveur d’entreprise. Y compris, mais sans s’y limiter, l’exécution de commandes arbitraires, le téléchargement de webshell, l’exécution de codes arbitraires, l’injection de commandes, l’exécution de commandes à distance ;

2. Des failles logiques qui ont des répercussions directes et graves. Y compris, mais sans s’y limiter, toute vulnérabilité liée au changement de mot de passe d’un compte ;

3. Vulnérabilités permettant de voler directement les informations d’identité des utilisateurs par batch. Y compris, mais sans s’y limiter, l’injection SQL ;

4. Accès non autorisé. Y compris, mais sans s’y limiter, le contournement de l’authentification pour accéder directement au back-end de l’administrateur, et les mots de passe faibles dans le back-end.

Vulnérabilités des risques critiques :

1. Accès direct aux autorisations du système central. Les vulnérabilités qui peuvent directement mettre en danger l’intranet, y compris, mais sans s’y limiter, l’exécution de commandes, le dépassement de capacité à distance et d’autres vulnérabilités ;

2. Vulnérabilités permettant d’obtenir un grand nombre de données de base des utilisateurs ;

3. Les failles logiques qui ont des répercussions directes et graves. Les vulnérabilités comprennent, sans s’y limiter, les erreurs logiques graves, les failles qui permettent d’obtenir de nombreux avantages et de causer des pertes aux entreprises et aux utilisateurs.