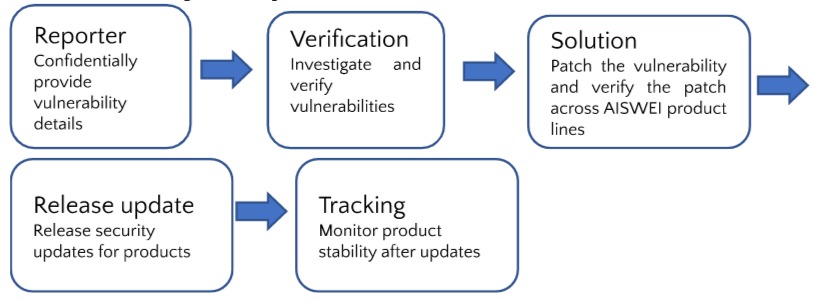

Processo de resposta e divulgação de vulnerabilidades

Reportar vulnerabilidade

Pode comunicar as vulnerabilidades de segurança que encontrar das seguintes formas

E-mail

Safety@solplanet.net

Submeter Vulnerabilidades Online

Tempo de Resposta

Verificaremos no prazo de 3 dias úteis após a receção do relatório e efetuaremos uma avaliação inicial. A avaliação será concluída no prazo de 7 dias úteis e a vulnerabilidade será corrigida ou será desenvolvido um plano de correção.

As vulnerabilidades de risco crítico serão corrigidas no prazo de 7 dias úteis após a conclusão da avaliação. As vulnerabilidades de risco elevado e médio serão corrigidas no prazo de 30 dias úteis. As vulnerabilidades de baixo risco serão corrigidas no prazo de 180 dias úteis. Tenha em atenção que algumas vulnerabilidades dependem do ambiente ou do hardware. O tempo de resposta final será determinado em função da situação concreta.

Ciclo de Suporte da Atualização de Segurança do Produto

Para proteger os nossos clientes, a AISWEI fornecerá pelo menos 3 anos de suporte de atualização de segurança para os produtos IOT. Se acredita ter descoberto uma vulnerabilidade de segurança ou privacidade que afete o equipamento, software, serviços ou servidores Web da AISWEI, comunique-nos essa situação. Convidamos qualquer pessoa a comunicar problemas, incluindo investigadores de segurança, programadores e clientes. A AISWEI resolverá rápida e cuidadosamente as vulnerabilidades de segurança dos seus produtos.

Critérios de classificação do nível de vulnerabilidade

Os seguintes problemas não são considerados vulnerabilidades:

1. Bugs que não envolvem problemas de segurança. Incluindo, mas não se limitando a, defeitos funcionais do produto, páginas Web distorcidas, estilos confusos, passagem de diretórios de ficheiros estáticos, compatibilidade de aplicações e outros problemas.

2. Vulnerabilidades que não podem ser exploradas. CSRF sem operações sensíveis, fuga de informações anómalas sem sentido, fuga de endereços IP/nomes de domínio da intranet.

3. Outros problemas que não podem refletir diretamente a existência de vulnerabilidades. Incluindo, mas não se limitando a, questões que são pura adivinhação.

Vulnerabilidades de baixo risco:

1. Vulnerabilidades que podem ter um certo impacto mas que não podem obter diretamente permissões de dispositivo e afetar a segurança dos dados, tais como: divulgação de informações não importantes, redirecionamento de URL, vulnerabilidades de segurança XSS difíceis de utilizar, vulnerabilidades CSRF comuns.

2. Operação normal não autorizada. Incluindo, mas não se limitando a, referências incorretas a objetos diretos.

3. Falhas comuns de design lógico. Incluindo, entre outros, o desvio do código de verificação por SMS e o desvio da verificação por e-mail.

Vulnerabilidades de risco médio:

1. A vulnerabilidade de obter diretamente informações sobre a identidade do utilizador. Incluindo, mas não se limitando a, vulnerabilidades XSS armazenadas;

2. Lacunas nas operações de texto arbitrário. Incluindo, mas não se limitando a, quaisquer operações de leitura, escrita, eliminação, transferência e outras operações de ficheiros;

3. Acesso não autorizado. Incluindo, entre outros, a modificação de dados do utilizador e a realização de operações do utilizador contornando as restrições;

Vulnerabilidades de alto risco:

1. Vulnerabilidade da obtenção direta de permissões de servidor empresarial. Incluindo, mas não se limitando a, execução arbitrária de comandos, carregamento de webshell, execução arbitrária de código, injeção de comandos, execução remota de comandos;

2. Lacunas lógicas que têm impactos diretos e graves. Incluindo, mas não se limitando a, qualquer vulnerabilidade de alteração da palavra-passe da conta;

3. Vulnerabilidades que podem roubar diretamente informações sobre a identidade do utilizador em lotes. Incluindo, mas não se limitando a, injeção de SQL;

4. Acesso não autorizado. Incluindo, mas não se limitando a, contornar a autenticação para aceder diretamente ao back-end do administrador e palavras-passe fracas no back-end.

Vulnerabilidades de risco crítico:

1. Acesso direto às permissões do sistema principal. Vulnerabilidades que podem pôr diretamente em perigo a intranet, incluindo, mas não se limitando a: execução de comandos, transbordamento remoto e outras vulnerabilidades;

2. Vulnerabilidades que podem obter um grande número de dados essenciais do utilizador;

3. Lacunas lógicas que têm impactos diretos e graves. As vulnerabilidades incluem, mas não se limitam a: erros lógicos graves, lacunas que podem obter uma grande quantidade de benefícios e causar prejuízos às empresas e aos utilizadores.