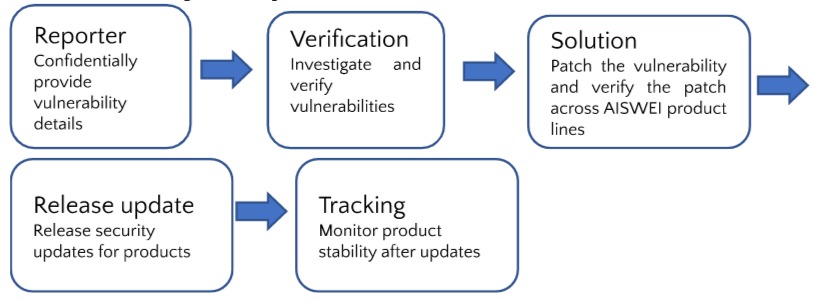

Processo di Risposta e Divulgazione delle Vulnerabilità

Segnalazione di Vulnerabilità

Puoi segnalare vulnerabilità di sicurezza che trovi nei seguenti modi

Email

Safety@solplanet.net

Invia Vulnerabilità Online

Tempo di Risposta

Verificheremo entro 3 giorni lavorativi dalla ricezione della segnalazione e condurremo una valutazione iniziale. La valutazione sarà completata entro 7 giorni lavorativi, e la vulnerabilità sarà corretta o verrà sviluppato un piano di rimedio.

Le vulnerabilità a rischio critico saranno corrette entro 7 giorni lavorativi dopo la conclusione della valutazione. Le vulnerabilità a rischio alto e medio saranno corrette entro 30 giorni lavorativi. Le vulnerabilità a basso rischio saranno corrette entro 180 giorni lavorativi. Si prega di notare che alcune vulnerabilità dipendono dall’ambiente o dall’hardware. Il tempo di risposta finale sarà determinato in base alla situazione effettiva.

Ciclo di Supporto per gli Aggiornamenti di Sicurezza del Prodotto

Per proteggere i nostri clienti, AISWEI fornirà almeno 3 anni di supporto per gli aggiornamenti di sicurezza per i prodotti IOT. Se ritieni di aver scoperto una vulnerabilità di sicurezza o privacy che interessa l’attrezzatura, il software, i servizi o i server web di AISWEI, segnalacelo. Accogliamo favorevolmente le segnalazioni da parte di chiunque, compresi ricercatori di sicurezza, sviluppatori e clienti. AISWEI affronterà prontamente e attentamente le vulnerabilità di sicurezza nei nostri prodotti.

Criteri di Valutazione del Livello di Vulnerabilità

I seguenti problemi non sono considerati vulnerabilità:

1. Bug che non coinvolgono questioni di sicurezza. Inclusi, ma non limitati a difetti funzionali del prodotto, pagine web confuse, stili ambigui, attraversamento di directory di file statici, compatibilità delle applicazioni e altri problemi.

2. Vulnerabilità che non possono essere sfruttate. CSRF senza operazioni sensibili, perdite di informazioni anormali senza significato, perdita di indirizzo IP/nome di dominio di intranet.

3. Altri problemi che non riflettono direttamente l’esistenza di vulnerabilità. Inclusi, ma non limitati a, questioni di pura congettura.

Vulnerabilità a Basso Rischio:

1. Vulnerabilità che possono avere un certo impatto ma non possono ottenere direttamente le autorizzazioni del dispositivo e influenzare la sicurezza dei dati, come: divulgazione di informazioni non importanti, reindirizzamento URL, vulnerabilità di sicurezza XSS di difficile utilizzo, vulnerabilità comuni CSRF.

2.Operazioni di autorizzazione non autorizzate. Inclusi, ma non limitati a riferimenti diretti di oggetti incorretti.

3. Comuni difetti di progettazione logica. Inclusi, ma non limitati a bypass del codice di verifica SMS, bypass della verifica dell’e-mail.

Vulnerabilità a Rischio Medio:

1. La vulnerabilità dell’ottenimento diretto delle informazioni sull’identità dell’utente. Inclusi, ma non limitati a vulnerabilità XSS memorizzate;

2. Lacune nell’operazione di testo arbitrario. Inclusi, ma non limitati a qualsiasi operazione di lettura, scrittura, eliminazione, download e altre operazioni su file;

3. Accesso non autorizzato. Inclusi, ma non limitati a modifiche dei dati utente e svolgimento di operazioni utente aggirando le restrizioni;

Vulnerabilità ad Alto Rischio:

1. Vulnerabilità dell’ottenimento diretto delle autorizzazioni del server aziendale. Inclusi, ma non limitati a esecuzione di comandi arbitraria, caricamento di webshell, esecuzione di codice arbitrario, iniezione di comandi, esecuzione di comandi remoti;

2. Lacune logiche con impatti diretti e gravi. Inclusi, ma non limitati a qualsiasi vulnerabilità di cambio password dell’account;

3. Vulnerabilità che possono rubare direttamente le informazioni sull’identità dell’utente in modo massivo. Inclusi, ma non limitati a SQL injection;

4. Accesso non autorizzato. Inclusi, ma non limitati a bypass dell’autenticazione per accedere direttamente all’area amministrativa e password deboli nell’area amministrativa.

Vulnerabilità a Rischio Critico:

1. Accesso diretto alle autorizzazioni del sistema principale. Vulnerabilità che possono mettere direttamente in pericolo l’intranet, inclusi, ma non limitati a: esecuzione di comandi, overflow remoto e altre vulnerabilità;

2. Vulnerabilità che possono ottenere un gran numero di dati utente principali;

3. Lacune logiche con impatti diretti e gravi. Le vulnerabilità includono, ma non sono limitate a: errori logici gravi, falle che possono ottenere un gran numero di vantaggi e causare perdite alle aziende e agli utenti.